Как защитить блог на WP

Привет всем, кто читает сейчас Burzevao.ru. Потеря блога или веб-сайта может уничтожить бизнес или просто все ваши труды на протяжении N-количества времени. Неприятное чувство... Однако, есть способы, чтобы ваш сайт был в безопасности. Они, кстати, уже более 2 млн раз подробно расписаны в Яндексе по ключевому слову «Как защитить блог на WP от взлома». Я лишь их перечислю и прокомментирую, а вы сами определяйтесь, какие пункты конкретно выбрать и применить. Дальше по ходу статьи расскажу свою историю о том, как пытались взломать мой сайт и что я сделала.

Оглавление:

Способы защиты блога на WP

Итак, что можно предпринять или, как говорят, профилактика лучше, чем лечение.

- 1. Скрыть панель входа в админку .htaccess, об этом подробнее поговорим в конце статьи.

WP-admin — это один из самых важных каталогов на вашем блоге. Блокирование других людей от доступа к этой директории — это важный шаг в обеспечении безопасности блога.

- 2. Использовать надёжный пароль для входа в админку WP и постоянно его менять.

Сильные (надёжные) пароли необходимы для привилегированных пользователей или пользователя, такого как администратор. Без них ваш блог будет уязвим для атак перебором. По существу, это атаки, в которых злоумышленник пытается угадать пароль, путём подбора — в комбинации с логином. Если вы используете безопасные пароли, то шансы на успешную атаку перебором будут чрезвычайно низкие.

Несколько советов, что должны в себя включать безопасные пароли:

- Использовать, по крайней мере, 1-2 цифры + буквы разного регистра + длинные пароли.

- Использовать специальные символы, такие как @ # ...

- Не используйте даты рождения, имена, клички домашних животных или хобби в качестве паролей. Такого рода пароли простые, так как хакеры могут легко найти личную информацию.

- Еще один важный шаг, который желательно применять — это использовать разные пароли. «Хорошо» (в кавычках), когда есть только один единственный пароль и вы получаете доступ ко всему через него. Но представьте себе, что произойдет, если кто-то узнает этот пароль. Он, в принципе, может получить доступ ко всем вашим счетам и аккаунтам. Поэтому используйте разные пароли.

- Для генерации новых паролей я использую [https://lastpass.com/generate].

- 3. Изменить стандартное имя пользователя (администратора) — логин admin на другое.

Сделать это можно в панели управления хостингом в phpMyAdmin, с помощью iThemes Security или читайте ниже.

- 4. Добавить нового пользователя в админке WP, присвоив ему «роль» Администратора + новый логин + пароль + e-mail.

Запишите (скопируйте) все новые данные (логин и пароль) в надёжное место. Единственное, перед этими действиями можно изменить у пользователя admin — почту, чтобы потом сразу привязать её к новому пользователю.

Дальше, выйдите из админки => авторизуйтесь с новыми данными и смените (удалите) администратора WordPress по умолчанию (admin) + привяжите все записи к новому пользователю -> поставьте отметку в соответствующем чебоксе (связать все содержимое).

Также можно запретить регистрацию новых пользователей в консоли админпанели WP (если это актуально для вашего блога) или удалить неактивных.

- 5. Поменять пароль в панель управления хостингом и базу данных на сложный. С этим вопросом справиться легко, обязательно это сделайте.

- 6. Добавить специальные плагины, которые ограничивают количество неудачных попыток входа WordPress.

Мой выбор для этого блога (этой цели) Login LockDown, а на женском сайте Limit login Attempts.

Но, лучше установить более масштабный плагин Better WP Security (iThemes Security). Выбор за вами.

- 7. Использовать SSH вместо FTP.

FTP в целом не так безопасен, как многие думают. Ваши учетные данные FTP, как правило, не шифруется и их легко захватить.

Безопасная альтернатива FTP является SSH. SSH использует алгоритм для шифрования и конфиденциальности всех данных, передаваемых через него, в том числе файлов.

С этим вопросом, кстати, я ещё до конца не разобралась, поэтому продолжаю использовать FTP или работаю непосредственно на хостинге.

- 8. Использовать поддерживаемые темы на WordPress.

Бесплатные темы могут! представлять угрозу для безопасности блога, поскольку не каждый веб-разработчик знает, как писать безопасный код.

Поэтому хорошо бы использовать тему, которая поддерживается и обновляется время от времени. Поддерживаемые (премиум) темы для WordPress как правило, платные, но лучше заплатить и быть в безопасности, чем потом сожалеть.

Еще одним преимуществом профессиональных шаблонов является то, что у вас всегда есть поддержка, к которой вы можете обратиться. Со своей стороны я могу порекомендовать шаблоны Алексея Гудвина. Просто вбейте в поисковую строку шаблоны Гудвина или goodwinpress.ru.

- 9. Использовать плагины только из официального каталога WordPress.

Сегодня можно легко загрузить плагин и в течение нескольких секунд установить его на блог. Но надо быть осторожными при выборе места скачивания. Плагины могут содержать вредоносный код. Поэтому имеет смысл устанавливать плагины только из официального каталога плагинов для WordPress — WordPress.org, а также из админки.

- 10. Скрыть текущую версию WordPress.

Если это устаревшая версия злоумышленники сразу начинают искать пробелы в безопасности сайта.

- 11. Делать обязательно и постоянно резервное копирование всех ваших данных WordPress (файлов и базы данных) с помощью плагинов или...

Например, WP Database Backup, я использовала раньше, сейчас Simple Backup и Duplicator, которые делают копии базы данных и файлов, поэтому — это мой выбор для разных сайтов или делать backup вручную на хостинге. Хранить их можно у себя на отдельной флешке, компьютере, в облачном хранилище, например на Dropbox — что я собираюсь настроить в ближайшее время.

А где вы храните Backup блога? Не стоит слепо полагаться только на хостинг, если Backup у них сохраняется в автоматическом режиме и вы уверены, что всегда можете восстановить блог.

Кстати, если у вас сайт на Макхост и возникла непредвиденная ситуация, то вернуть сайт из автоматического бекапа можно по этой инструкции [https://qa.mchost.ru/q/kak-na-virtualnom-khostinge-vosstanovit-dannye-s-bekapa].

- 12. Идти в ногу с последними обновлениями WordPress и плагинов, чтобы исправлять пробелы в безопасности и добавлять функциональности программному обеспечению.

- 13. Изменить префикс базы данных на сложный, по умолчанию он wp_

Это можно сделать с помощью плагина Better WP Security (iThemes Security).

- 14. Ограничить доступ пользователям к WP-содержимого каталогов и просмотр структуры каталогов вашего сайта.

Дополнительная строчка в .htaccess. Options All -Indexes

- 15. Установить плагин защиты от спама в комментариях, мой выбор Invisible Captcha — это умная невидимая капча для комментариев WordPress.

- 16. Удалить в корневой папке блога (в моём случае — это httpdocs) ненужные файлы readme.html и license.txt.

Напоминаю, что перед выполнением каких-либо изменений на блоге обязательно делайте резервное копирование изменяемых файлов.

Проблема защиты сайта будет всегда, поэтому никто не даст гарантии, что ваш блог не будет взломан после внедрения этих методов, которые я упомянула, но, уверена, шансы у хакеров будут очень малы.

Как пытались взломать мой блог и что я сделала

Теперь, немного расскажу о том как ночью, 23 июня 2015 года пытались взломать мой женский блог и что я предприняла. Хотя, как вы видите многие пункты защиты у меня были сделаны, хакеры всё же предприняли попытку зайти в админку моего нового блога на WP.

Примерно, в 1. 30 час ночи на почту пришло письмо [Women-tusovka: Женский журнал онлайн] Превышен максимальный лимит попыток авторизации.

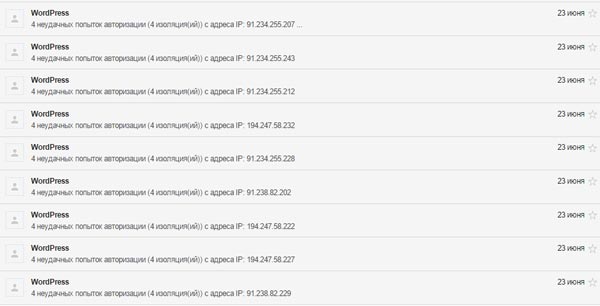

8 неудачных попыток авторизации (4 изоляция(ий)) с адреса IP:, 6 неудачных попыток авторизации (4 изоляция(ий)) с адреса IP: и так далее. При этом все попытки авторизации были с разных IP. На скриншоте внизу лишь часть сообщений. В общем ночь удалась!

Эти сообщения шли одним за другим в течение часа..., пока я не запретила .htaccess вход в админку блога [http://ваш блог/wp-admin/] для всех IP, кроме своего.

Что я предприняла.

Сначала я обратилась в техподдержку-онлайн на свой хостинг «Макхост», благо дежурят ребята круглые сутки (даже ночью!), молниеносно отвечают: «Минутку пожалуйста», всегда помогают: «Готово, ваша проблема решена, проверьте пожалуйста».

Объяснила оператору проблему и спросила какие шаги быстро я могу ещё сделать. Они посоветовали посмотреть дополнительную информацию по .htaccess — http://mchost.ru/help/28/#h167. Загляните на эту страницу, вы точно найдёте для себя полезную информацию.

Подобную информацию я, конечно, встречала в сети, на блогах, которые я читаю, но всё откладывала её выполнение, как всегда, читаем, знаем, но не делаем 😉

- 1. В итоге я вставила следующий код .htaccess.

Запрет на авторизацию для всех IP, кроме моего IP статический (постоянный) IP.

RewriteEngine On <Files wp-login.php> order deny,allow deny from all allow from 700.110.00. allow from 700.110.00.09 </Files> RewriteBase /

Теперь, после добавления кода в .htaccess файл, в случае если злоумышленник узнает логин и пароль от входа в админку WP или введёт в строку браузера блога [http://ваш блог/admin/] он увидит ошибку 403 — запрет доступа.

Не имеет смысла использовать этот код, если на блоге кроме вас ещё кто-то публикует статьи, тем более, если они постоянно меняются. Проблема в том, что тогда нужно будет постоянно добавлять / удалять IP-адреса, на основе того, кому нужен доступ к вашему блогу в текущий момент.

Также недостатком данного метода может быть динамический IP-адрес, это значит, что IP-адрес постоянно меняется. Тогда не добавляйте код в .htaccess файл.

- 2. В этом случае лучше запретить в .htaccess доступ с конкретного IP-адреса, который ломится к вам в админку или спамит)

Поместите этот код между # BEGIN WordPress и # END WordPress, только вместо IP злоумышленника, напишите его IP адрес. Недостаток метода такой же, как в примере выше — динамический IP.

order allow,deny deny from all deny from IP злоумышленника

- 3. Также .htaccess можно защитить другие важные файлы, например wp-config.php и сам файл .htaccess от нежелательных посетителей. Добавьте код в самом конце .htaccess.

END WordPress <Files wp-config.php> # Запрещаем всем доступ к файлу wp-config.php order allow,deny deny from all </Files> <Files .htaccess> order allow,deny deny from all </Files>

Спасибо, за ваше внимание. С уважением, Ольга.

Статьи по теме:

- 1. Как защитить текст на сайте от копирования.

- 2. Как захватить внимание читателя.

- 3. Как ускорить индексацию сайта в Яндексе.

- 4. Как избавиться на WordPress от страниц вложения attachment.

Спасибо, что делитесь в социальных сетях.

Оля, спасибо за статью. Я хочу написать, что еще сделала я для безопасности блога. У меня была спам атака. И я у становила плагин от одного сервиса CleanTalk. Теперь меня защищают весь год за 150 рублей. И еще присылают отчет каждую неделю. Я довольна. С хостинга перестали слать предупреждения. Потом момент про файл readme.htm. Этот файл удаляется и никаких последствий. А вот с файлом license.txt. У меня лично была проблема. Не у всех конечно шаблонов можно безболезненно это сделать, но встречаются и вредные. У меня сейчас как раз такой. Я удалила файл и сайт исчез. Я переключилась на другой шаблон. И пока его восстанавливала. Очень понервничала. К сожалению есть и такие шаблоны. Поэтому нужно быть очень осторожными. И перед удалением какого то файла делать резервную копию, как советует Ольга. Желаю всем успехов.

Ольга, отлично, что все завершилось благополучно. У меня раньше стоял плагин Login LockDown, но я перешел на плагин iThemes Security (он упоминался в статье). Это намного более серьезная защита. LLD по сравнению с ним, просто «детский сад».

А так, конечно, все мы находимся под угрозой злоумышленников. На мой сайт, некоторое время назад, вообще была организована суточная DDoS атака. Кто-то это же оплатил, с неясными для меня целями. Сайт наверное хотели уничтожить?

К вопросам безопасности необходимо относиться очень внимательно.

Да, Василий. Хорошо, что у вас всё хорошо закончилось. Вот, плагин iThemes Security я не установила. Надо мне обязательно разобраться с его настройками.

Лучшее описание настроек плагина на сайте Александра Майера. Там есть несколько очень подробных статей об этом плагине, и очень полезные комментарии.

Спасибо, Василий. Посмотрю пристально его сайт и статьи.

А мне вот нравится, способ с запретом входа в админ панель, но у меня, как раз тот случай, когда каждый раз меняется IP, про свой блог я не беспокоюсь, но у меня интернет магазины, я их еле-еле настроил, так что непременно на днях принципиально сяду и займусь безопастностью, а вот где найти справочную информацию, я уже знаю))

Привет, Оля. Хорошо, что все хорошо закончилось.

Защиту безусловно, нужно улучшать. Тут и к бабки не ходи.))) Вопрос в том, каким методом это сделать. Те плагины что у тебя конечно же, не подойдут для нормальной защиты. Тот что на женском блоге вообще, более 2-ух лет не обновлялся. Поэтому возможно он содержит какие-то пробелы в защите. Да и функций в нем не так много, как нужно. Поэтому лучше использовать другие более функциональные плагины и методы.

Сергей, привет. А ты в .htaccess настроил защиту? Плагин Limit login Attempts со своей задачей справился, а так согласна надо установить более мощный и современный iThemes Security. Только что-то мне страшно его устанавливать=)

Понимаю, там в нем настроек темный лес. А еще они так сделали их неудобно, что почти все опции на одной странице. Получается огромное полотно с кучей настроек. Но зато здесь можно намного улучшить защиту, так как закрывается много пробелов. Именно поэтому я его использую на своих проектах + доп плагины.))

Я с тобой согласна. Много описаний по настройкам этого плагина смотрела, но так чтобы всё было понятно и по полочкам не встречала. Василий подсказал А. Майера. Я его уже читала. Ладно, рискну сначала установить на сайте про оборудование и ремонт =) Если что буду решать по ходу действий.

Ольга могу подсказать с настройками, наверное только по Скайпу (по другому не получится, там настроек очень много).

Сейчас плагин работает уже стабильно.

Василий, спасибо огромное. Я сейчас изучаю статьи на эту тему Дмитрия (ideafox.ru) у него и видео есть, это хорошо! после обновления плагина. Если у меня будут вопросы, то конечно, к вам приду за помощью.

Спасибо вам за хорошую статью. Я только неделю как перенес свой блог с blogspot и еще не знаю всех тонкостей работы wp, ваша статья мне очень помогла понять как защитить свой блог.

Виталий, отлично. Главное, реализовать надёжную защиту.

Оль, привет. Вот уже тебя взламывают, значит растешь

Я пока с защитой особо не заморачивался, хоть и прекрасно понимаю что это необходимо. Твою статью взял на заметку, надо уже взяться за это всерьез.

Андрей, привет. Взламывают молодые блоги как раз с наибольшим успехом. Так что подумай над защитой.

У меня для защиты от взлома opartnerke.ru стоят два плагина, это — AntiVirus и Login LockDown. Насколько это эффективно пока не знаю.

Это малоэффективно. Я как-то Оле давал список по защите. Рекомендую вам ориентироваться на него чтобы защита была не такой слабенькой. Список здесь:

alpha-byte.ru/wordpresso/plaginyi/automatic-plugin-updates#comment-3395

Спасибо, Сергей. Что-то список велик... У меня итак стоит 20 активных плагинов и 11 неактивных. Периодически стараюсь уменьшать их количество.

Защиты много не бывает.))

А так в принципе, на защите лучше не экономить. Также это дело лучше реализовывать именно плагинами чем какими-то скриптами. За плагинами следят разработчики и выпускают обновления. Если что-то пойдет не так, то есть шанс, что разработчики исправят ошибки. А скрипты обновлять никто не будет. Вы ставите их на свой страх и риск.

Поэтому, как бы много плагин не создавал нагрузки на сайт — если он хорошо защищает проект, то ставить нужно в любом случае.